やさしいIAMユーザーの作成方法

IAMユーザーの作成方法

Contents

なぜIAMユーザーを作るのか?

- AWS上にIaas、Paasなどのサービスを構築する際に、IAMユーザーを作るべきだと思います。それでは、なぜIAMユーザーを作る必要があるのでしょうか?(僕も初めは疑問に思いました)

- IAMユーザーを作る理由は、セキュリティのリスクを小さくするためです。個人でAWSのリソースを使用している範囲ならばメリットは小さいのですが、企業など組織でAWSのリソースを使用する場合にメリットが大きくなります。AWSアカウントはrootユーザーとも呼び、その名の通り、なんでも出来てしまいます。好きなだけサーバーを立ち上げ、すべてのリソースに書き込み権限でアクセスし、請求金額も見れちゃいます。組織であればトップがAWSアカウントをコントロールし、開発部門、運用部門や外部の業務委託先などそれぞれに権限の異なるユーザーを渡すべきであり、それがIAMユーザーとなります。

- さらに、AWSリソースにアクセスするユーザー 1人ずつにIAMユーザーを作成します。それは、セキュリティのインシデントが発生した場合に、「誰が」「何をした」のか調査できるようにすべきだからです。ぜひIAM ユーザーにより、複数のユーザーに AWS リソースへの安全なアクセスを提供しましょう。

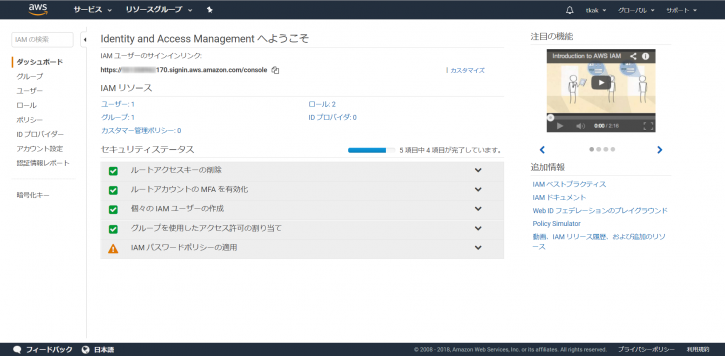

AWSマネジメントコンソールにアクセスする

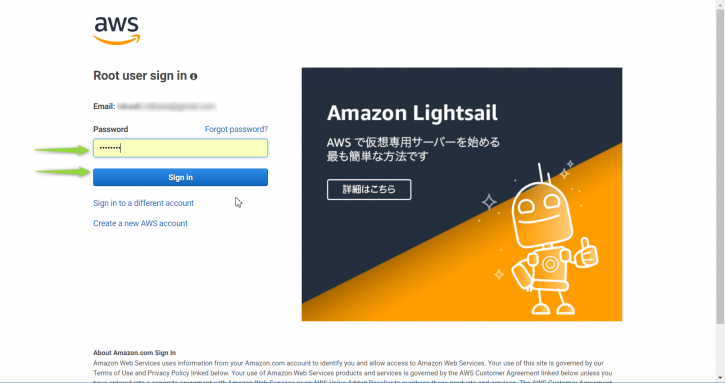

- AWSのトップページを開き、[コンソールへログイン]のボタンを押します。

- AWSアカウント(rootユーザー)でログインします。まだアカウントを作成していない方は、以下の記事を参照してください。

IAMユーザーとグループを作成する

- セキュリティ認証情報の画面が表示されます。左のメニューより、[ユーザー]をクリックします。

- [ユーザーを追加]のボタンを押します。

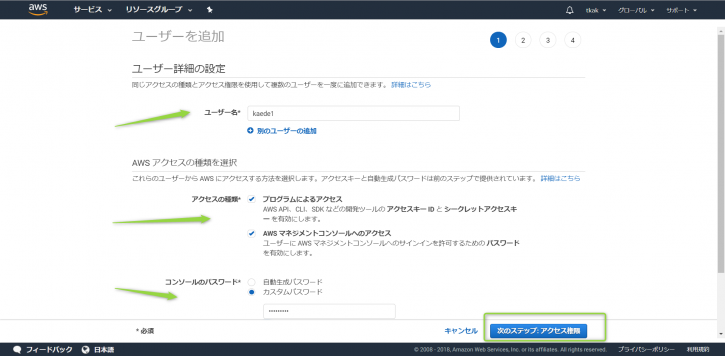

- ユーザー名を入力、アクセスの種類にプログラムによるアクセス、AWSマネジメントコンソールへのアクセスを選択、コンソールのパスワードを入力して、[次のステップ]をクリックします。

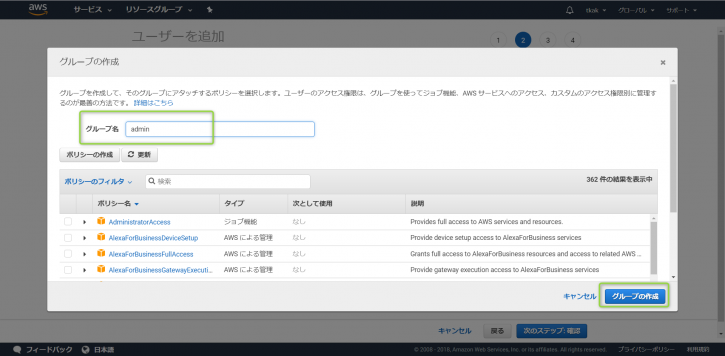

- [ユーザーをグループに追加]を選択し、[グループの作成]をクリックします。

- グループ名を入力し、[グループの作成]をクリックします。ポリシーの選択は後から行うこととします。

- 作成したグループが選択されていることを確認し、[次のステップ]をクリックします。

- 続いで次の画面で内容を確認し、[ユーザーの作成]をクリックします。

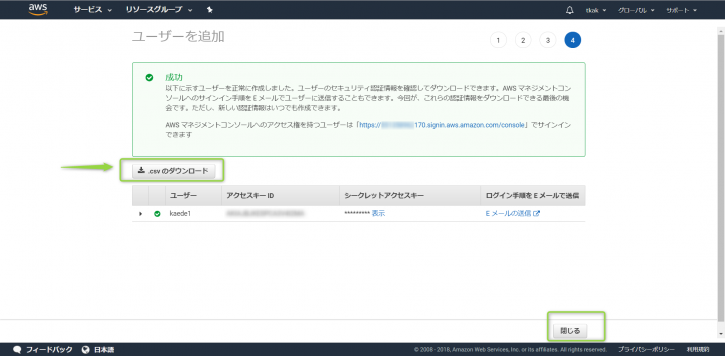

- ユーザーが作成されました。画面に表示されたキーを控えておくか、Access key ID, Secret access keyが記載されているcsvファイルをダウンロードします。キーの取扱いには、十分注意してください。

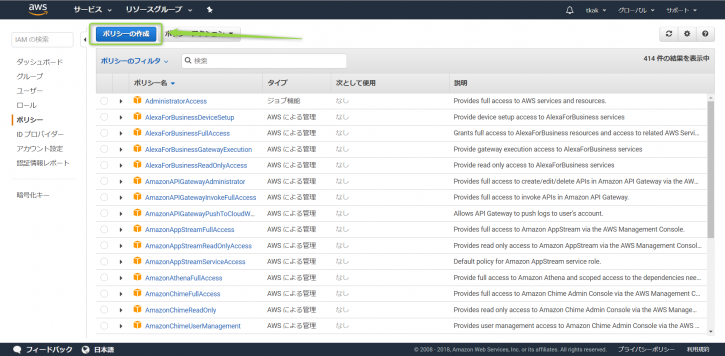

IAMグループにアタッチするポリシーを作成する

- AWSマネジメントコンソールに接続します。先ほど作成したIAMユーザーではなく、ルートユーザー(元々のAWSアカウント)を使用します。

- 左のメニューから[ポリシー]をクリックします。[ポリシーの作成]をクリックします。

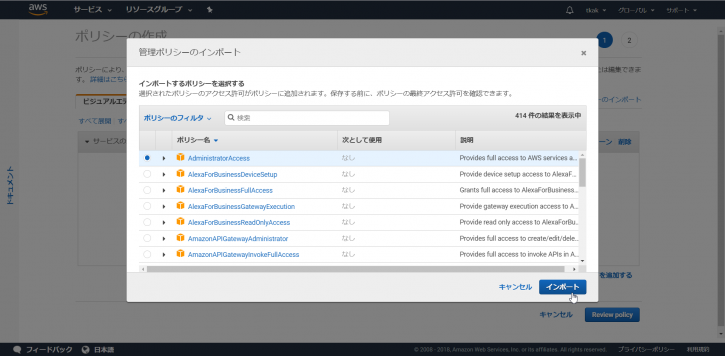

- [管理ポリシーのインプット]をクリックします。AdministratorAccessを選択し、[インポート]をクリックします。

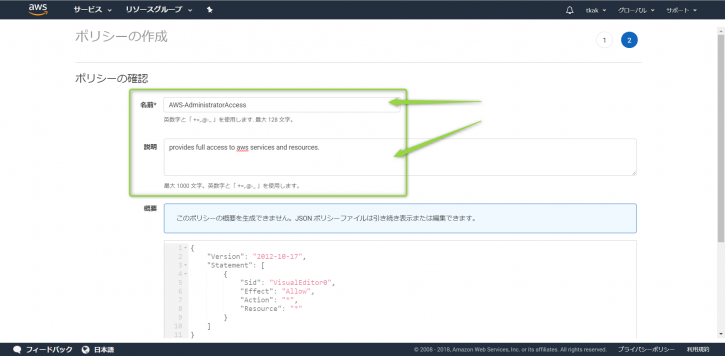

- [Preview Policy]をクリックします。

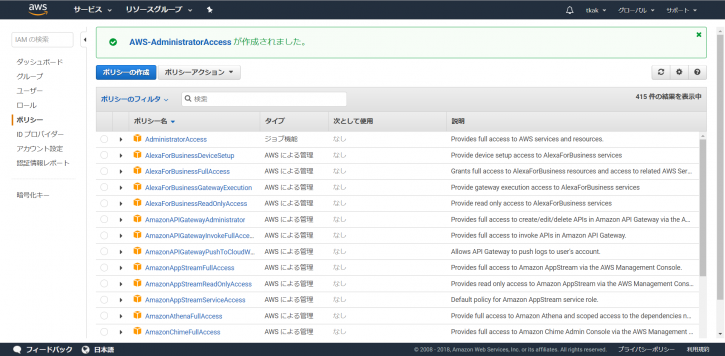

- 次の画面で、ポリシーに名前(以下の場合、"AWS-AdministratorAccess")、説明を入力し、[Create policy]をクリックします。

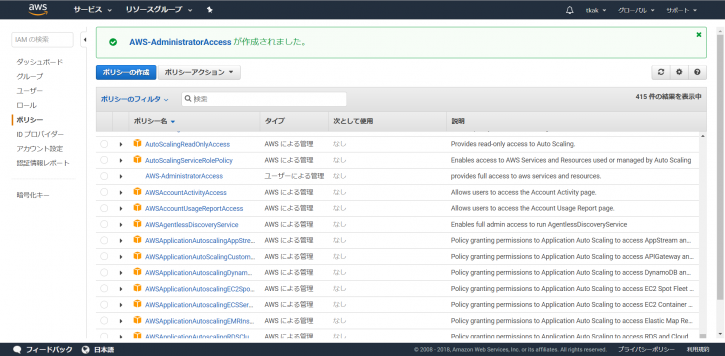

- スクロールして探してみると、作ったポリシーが見つかりました。

IAMグループにポリシーをアタッチする

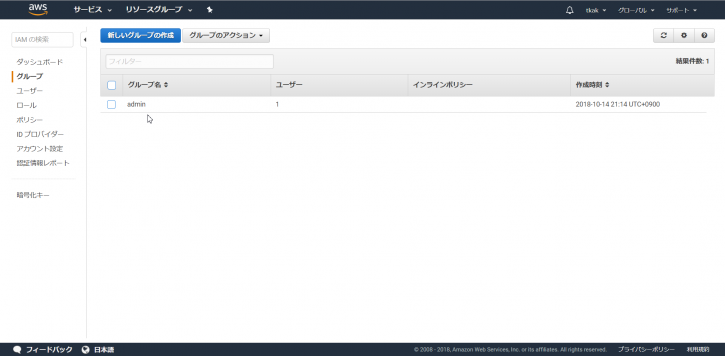

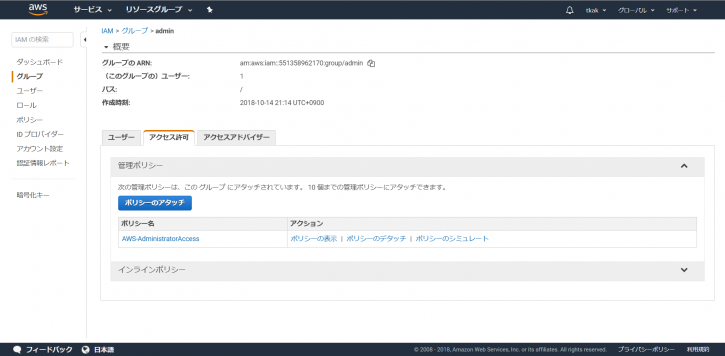

- 続いて、先ほど作成したグループにポリシーをアタッチします。左のメニューから[グループ]をクリックして、先ほど作成したグループ(admin)を選択します。

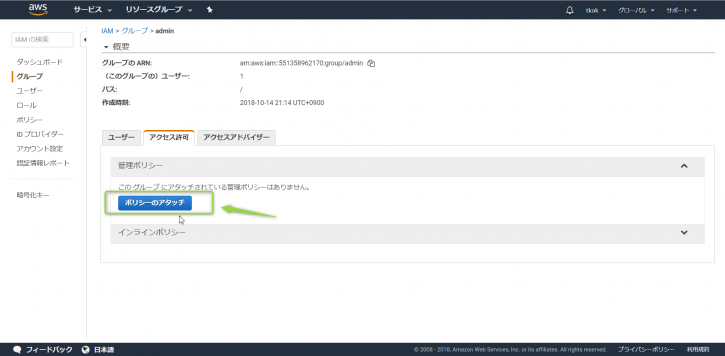

- [アクセス許可]のタブをクリックし、[ポリシーのアタッチ]を選択します。

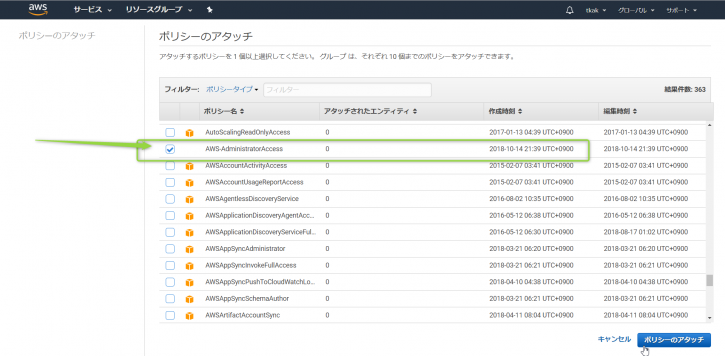

- ポリシーから先ほど作成したポリシー(AWS-AdministratorAccess)を選択します。

- ポリシー(AWS-AdministratorAccess)がアタッチされました。

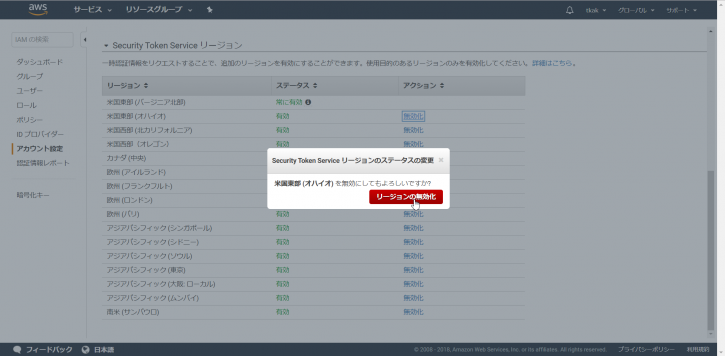

- 必要に応じて、パスワードポリシーを変更します。

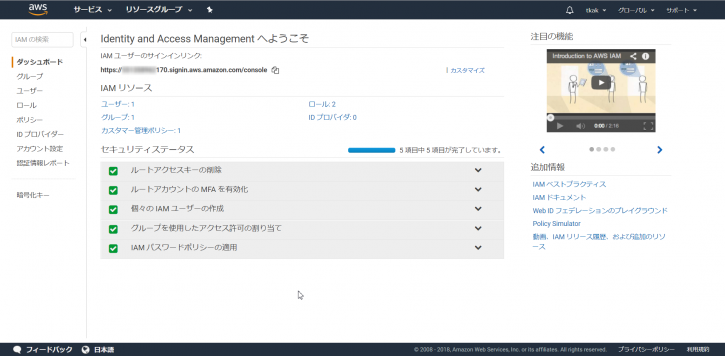

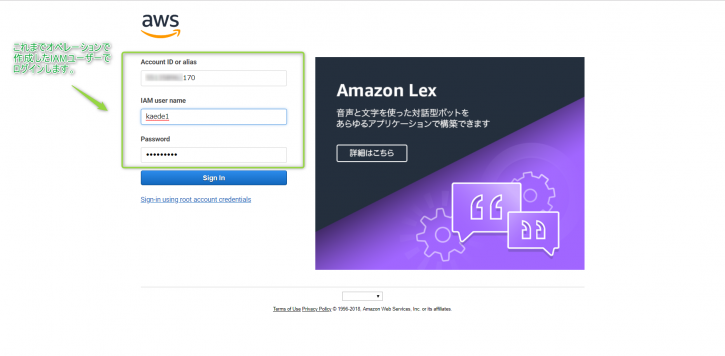

- マネジメントコンソールをログアウトして、IAMユーザーでログインし直します。IAMユーザーのマネジメントコンソールのURLは、先ほどダウンロードしたAccess key ID, Secret access keyが記載されているcsvファイルにも記載があります。

- 無事、IAMユーザーでログインできたら、以降はAWSアカウント(rootユーザー)ではなく、IAMユーザーで作業するようにしましょう。

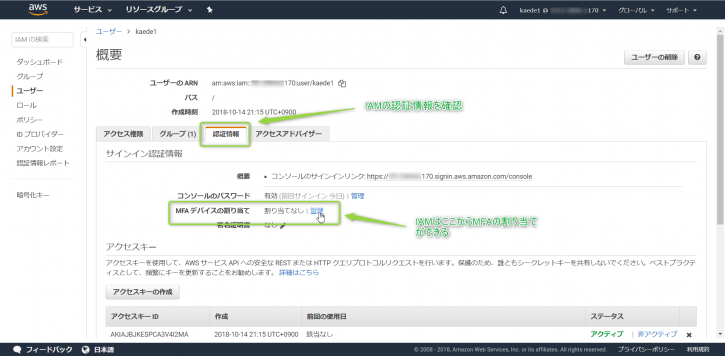

IAMユーザーもMFAを有効に

- 最後に、IAMユーザーにもMFAデバイスを使用した二要素認証を忘れずに設定しましょう。

- MFAを有効化する手順は、rootユーザーの手順と同じです。rootユーザーでMFAを有効化する設定は、下記の投稿で詳しく紹介しています。

参考に

- IAMにはIAMユーザー以外にIAMロールがあります。以下の記事が参考になります。合わせて勉強したいものです。